UID2 Private Operator for AWS Integration Guide

UID2 Operator は、UID2 エコシステム内の API サーバーです。詳細は、UID2 Operator を参照してください。

AWS Marketplace で稼働する Private Operator Service の場合、UID2 Operator ソリューションは AWS Nitro Enclave テクノロジーで強化されています。これは、UID2 情報を不正なアクセスから保護するための追加のセキュリティ対策です。

UID2 Private Operator for AWS は無償製品です。製品ページに表示されている費用は、必要なインフラの概算費用となります。

UID2 Private Operator for AWS を契約することで、以下を利用できます:

- Amazon Machine Image (AMI) UID2 Operator Service がインストールされ、ブートストラップの準備が整っている状態です:

AMI には、UID2 Operator Service がすでにセットアップされた Amazon Linux 2023 オペレーティングシステムが含まれています。AMI をベースにした EC2 インスタンスが起動すると、AWS アカウントから設定を自動的に取得し、エンクレーブ内で UID2 Operator サーバーを起動します。 - CloudFormation template:

このテンプレートでは、UID2 Operator AMI がデプロイ展開されます。

Operator Version

最新の ZIP ファイルは、次の表の Release Notes 欄にリンクされています。

| Version Name | Version #/Release Notes | AWS Version | Date |

|---|---|---|---|

| Q4 2025 | v5.62.24 | v5.62.24-r2 | January 15, 2026 |

For information about supported versions and deprecation dates, see Private Operator Versions.

Private Operator Upgrade Policy

セキュリティと運用の整合性を維持するため、古いオペレーターのバージョンは12ヶ月後に無効化され、影響を受けるデプロイメントがシャットダウンまたは起動に失敗する可能性があります。最新のセキュリティと機能強化を使用するために、アップグレードを推奨します。中断を避けるために、積極的なアップグレードを推奨します。

重要なセキュリティまたは運用上の問題、または契約条件が適用される場合、プライベートオペレーターに対してより厳しいアップグレードタイムラインを適用する権利を留保します。

Prerequisites

AWS で 1 つまたは複数の UID2 Operator をサブスクライブしてデプロイするには、次の手順を実行します:

Minimal IAM Role Privileges

ワンクリックデプロイを成功させるためには、AWS アカウントに以下のアクションを実行する権限が必要です:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"ec2:*",

"kms:*",

"autoscaling:*",

"cloudformation:*",

"iam:ListRoleTags",

"secretsmanager:*",

"iam:PutRolePolicy",

"iam:AddRoleToInstanceProfile",

"iam:ListRolePolicies",

"iam:ListPolicies",

"iam:GetRole",

"iam:GetPolicy",

"iam:DeleteRole",

"iam:UpdateRoleDescription",

"iam:TagPolicy",

"iam:GetRolePolicy",

"iam:CreateInstanceProfile",

"iam:UntagRole",

"iam:TagRole",

"iam:ListInstanceProfilesForRole",

"iam:PassRole",

"iam:DeleteRolePolicy",

"iam:ListPolicyTags",

"iam:DeleteInstanceProfile",

"iam:ListRoles",

"iam:CreatePolicy",

"iam:UntagPolicy",

"iam:UpdateRole",

"iam:UntagInstanceProfile",

"iam:TagInstanceProfile",

"iam:SetDefaultPolicyVersion",

"iam:UpdateAssumeRolePolicy",

"iam:GetPolicyVersion",

"iam:RemoveRoleFromInstanceProfile",

"iam:CreateRole",

"iam:AttachRolePolicy",

"iam:DetachRolePolicy",

"iam:ListAttachedRolePolicies",

"iam:DeletePolicy",

"iam:ListInstanceProfileTags",

"iam:CreatePolicyVersion",

"iam:GetInstanceProfile",

"iam:ListInstanceProfiles",

"iam:ListPolicyVersions",

"iam:DeletePolicyVersion",

"iam:ListUserTags"

],

"Resource": "*"

}

]

}

Resources Created

次の表は、deployment 中に作成されるすべてのリソースの一覧です。

| Name | Type | Description |

|---|---|---|

KMSKey | AWS::KMS::Key | AWS Secrets Managerで秘密暗号化に使う Custom KMS key です。 |

SSMKeyAlias | AWS::KMS::Alias | KMSキーに簡単にアクセスする方法を提供するエイリアスです。 |

TokenSecret | AWS::SecretsManager::Secret | Operator Key を保存するための Secrets Manager のシークレットです。 |

WorkerRole | AWS::IAM::Role | UID2 Operator が実行する IAM ロールです。このロールで AWS Secrets Manager にアクセスして Operator Key を取得できます。 |

WorkerInstanceProfile | AWS::IAM::InstanceProfile | Operator EC2 インスタンスにアタッチする Worker Role を持つインスタンスプロファイルです。 |

SecurityGroup | AWS::EC2::SecurityGroup | オペレーターインスタンスに対するルールを提供するセキュリティグループポリシーです。Security Group Policy を参照してください。 |

LaunchTemplate | AWS::EC2::LaunchTemplate | すべての設定が配置された起動��テンプレートです。このテンプレートから新しい UID2 Operator インスタンスを起動できます。 |

AutoScalingGroup | AWS::AutoScaling::AutoScalingGroup | 起動テンプレートがアタッチされている Auto Scaling Group(ASG)。必要であれば、これを使用して後でインスタンスの必要数を更新できます。 |

Customization Options

以下は、デプロイ の実行中または実行後にカスタマイズできる内容です。

- VPC: 既存の VPC と関連する VPC サブネット ID を指定する必要があります。

- ルートボリュームサイズ (8G Minimum)

- SSH キー: UID2 Operator の EC2 インスタンスにアクセスする際に使用する SSH キーです。

- Instance type: m5.2xlarge、m5.4xlarge、といった具合です。カスタマイズがない場合は、デフォルト値の m5.2xlarge を推奨します。

Security Group Policy

ドメインに関連する証明書をエンクレーブに渡すのを避けるため、HTTPS の代わりにインバウンド HTTP が許可されています。これは、組織内部のプライベートネットワークで使用する場合、セキュアレイヤーのコストを回避することにもなります。

| Port Number | Direction | Protocol | Description |

|---|---|---|---|

| 80 | Inbound | HTTP | Healthcheck エンドポイント /ops/healthcheck を含むすべての UID2 API を提供します。すべてが稼働している場合、エンドポイントは HTTP 200 を返し、レスポンスボディは OK となります。詳細は、Checking UID2 Operator Status を参照してください。 |

| 9080 | Inbound | HTTP | Prometheus metrics サービス (/metrics)。 |

| 443 | Outbound | HTTPS | UID2 Core Service、AWS S3 を呼び出し、オプトアウトデータとキーストア用のファイルをダウンロードします。 |

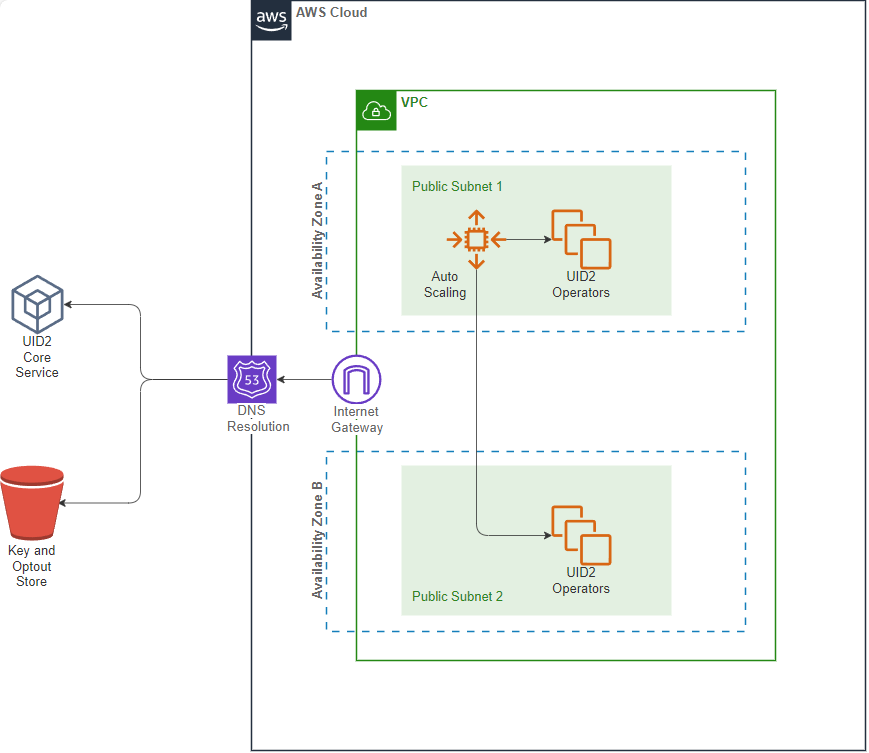

VPC Chart

次の図は、Private Operator をホストする仮想プライベートクラウドを示したものです。

Preparing DII for Processing

UID2 に変換する入力データが許容可能な形式であることは非常に重要です。そうでない場合、期待される結果は得られません。たとえば、Phone Number Normalization で説明されているように、電話番号には国コードを含めるように正規化する必要があります。

詳細は、Preparing Emails and Phone Numbers for Processing を参照してください。

Deployment

UID2 Operator を AWS Marketplace にデプロイするには、以下の手順を実行します:

-

Unified ID 2.0 Operator on AWS Marketplace をサブスクライブします。AWS がサブスクライブが完了するまで数分かかる場合があります。

-

Configuration をクリックし、構成値を指定�します。

ソフトウェアバージョンは、Operator Version を参照し、AWS Version 列で値を選択します。

-

Configuration ページで Launch をクリックし、Launch CloudFormation アクションを選択します。

-

スタック作成ウィザードでテンプレートを指定し、Next をクリックします。テンプレートファイルの S3 パスが自動的に入力されます。

-

スタックの詳細 を入力し、Next をクリックします。

-

スタックのオプション を設定し、Next をクリックします。

-

入力した情報を確認し、必要に応じて変更します。

-

IAM ロールを作成する許可が求められた場合は、I acknowledge that AWS CloudFormation might create IAM resources チェックボックスを選択します。

-

Create stack をクリックします。

スタックの作成には数分かかります。Auto Scaling Group (ASG) が作成されたら、選択して EC2 インスタンスを確認できます。デフォルトでは、最初は 1 つのインスタンスのみが起動します。

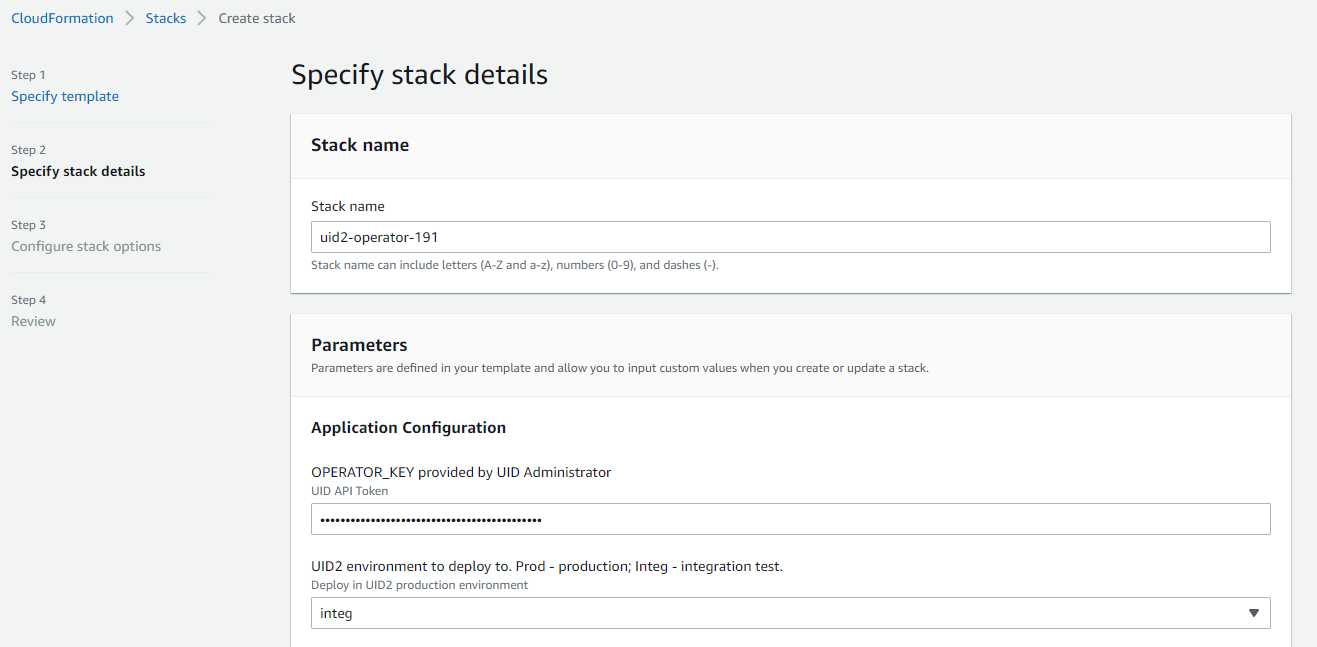

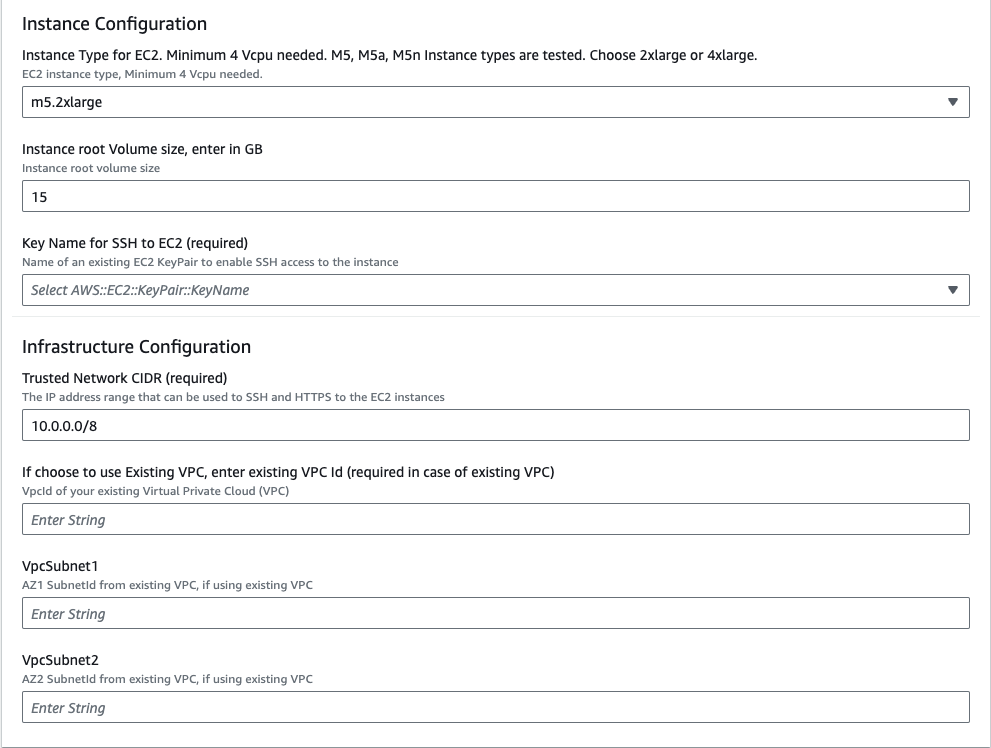

Stack Details

以下の画像は、スタックの作成ウィザード (デプロイ Step 5) のSpecify stack detailsページを示しています。次の表は、パラメータ値の��リファレンスを提供します。

下段です:

次の表は、デプロイ の Step 5 で指定するパラメータ値について説明したものです。

| Parameter | Description |

|---|---|

| Stack name | 好きな名前をつけてください。 |

| OPERATOR_KEY | UID2 Admin チームから受け取った Operator Key です。 |

| UID2 Environment | 本番環境なら prod、インテグレーション環境なら integ を選択します。 |

| Instance Type | m5.2xlarge を推奨します。 |

| Instance root volume size | 15GB 以上を推奨します。 |

| Key Name for SSH | デプロイされた EC2 インスタンスに SSH アクセスするための EC2 キーペアです。 |

| Trusted Network CIDR | CIDR (Classless Inter-Domain Routing) 値は、オペレーターサービスにアクセスできる IP アドレス範囲を決定します。 UID2 オペレーターへのアクセスを制限して、内部ネットワークまたはロードバランサーからのみアクセスできるようにするには、CIDR 値として内部 IP 範囲を指定します。 |

| VPC | 既存の VPC ID。 |

| VpcSubnet1 | 既存の VPC AZ1 サブネット ID。 |

| VpcSubnet2 | 既存の VPC AZ2 サブネット ID。 |

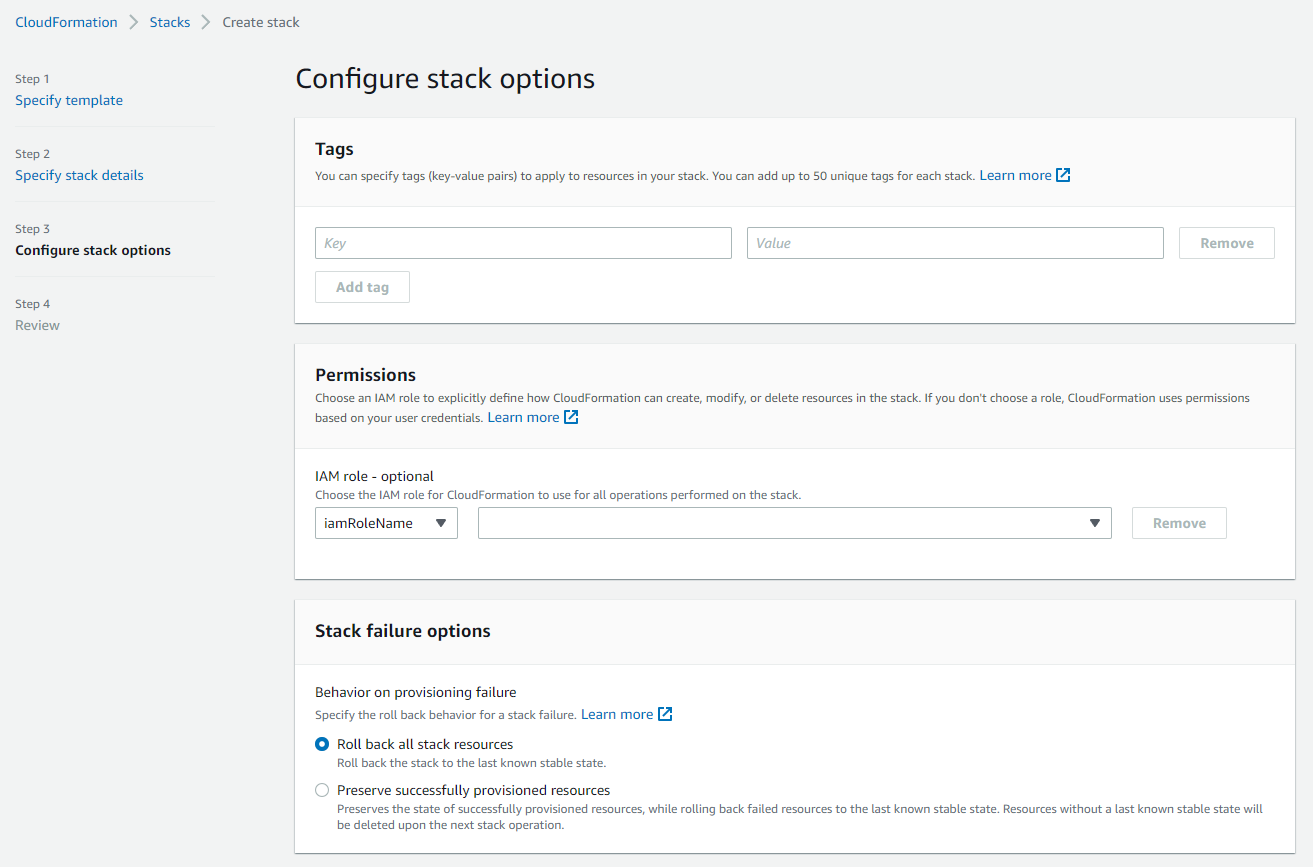

Stack Configuration Options

次の図は、スタックの作成ウィザード (Deployment Step 6) のスタックオプションの設定ページを示しています。

次の表は、Deployment の Step 6 で指定するパラメータ値について説明したものです。

| Parameter | Description |

|---|---|

| Tags | (オプション) スタックにタグをつけます。 |

| Permissions | AWS Marketplace にサブスクライブする IAM ロールとスタックをデプロイする IAM ロールが分かれている場合、スタックをデプロイするために使用するロールの名前/ARN を入力します。 |

| Stack failure options | デプロイメ�ントに失敗したときの処理を選択します。Roll back all stack resources (すべてのスタックリソースをロールバックする) オプションを推奨します。 |

| Advanced options | これらはオプションです。 |

Creating a Load Balancer

ロードバランサーとターゲットオペレーターのオートスケーリンググループを作成するには、次の手順を実行します:

- AWS コンソールで EC2 ダッシュボードに移動し、

Load Balancerを検索します。 - Create Load Balancer をクリックします。

- Load balancer typesページの Application Load Balancer セクションで、Create をクリックします。

- UID2 Load balancer name を入力します。パブリックインターネットから UID2 API にアクセスする必要があるかどうかに応じて、Internet-facing または Internal スキームを選択します。

- CloudFormation スタックを作成する際に使用した VPC を選択し、少なくとも2つのサブネットを選択します。

- Security groups の下にある Create new security group をクリックし、以下を実行します:

UID2SGALBを Security group name として入力し、関連する Description も入力します。- Inbound rules の下で、Add rule をクリックし、要件に応じて HTTPS タイプと適切な Source を選択します。

- Create security group をクリックします。

- ロードバランサーのページに戻り、新しく作成した

UID2SGALBセキュリティグループを選択します。 - Listeners and routing の下にある、Create target group リンクをクリックし、以下を実行します:

- Specify group details page で、ターゲットタイプとして Instances を選択し、 Target group name として

UID2ALBTGを入力します。 - Protocol version として HTTP1 が選択されていることを確認します。

- Health checks の下で、Health check path に

/ops/healthcheckを指定し、Next をクリックします。 - オートスケーリンググループが作成した UID2 Operator EC2 インスタンスを選択し、Include as pending below をクリックします。

- ターゲットのすべてのポートに

80が含まれていることを確認します。 - Create target group をクリックします。

- Specify group details page で、ターゲットタイプとして Instances を選択し、 Target group name として

- ロードバランサーのページに戻り、Listeners and routing の下にある、

UID2ALBTGをデフォルトのアクションとして転送するターゲットグループとして選択します。新しく作成したターゲットグループが表示されるように、ターゲットグループをリフレッシュする必要があるかもしれないことに注意してください。リスナーの Port を443に変更します。 - AWS user guide の指示に従って、HTTPS リスナーをセットアップします。

- Create load balancer をクリックします。

- ロードバランサーのステータスを確認するには、以下のセクションに進んでください: Checking UID2 Operator Status

Checking UID2 Operator Status

ロードバランサー配下の UID2 Operator のステータスを確認するには、次の手順を実行します:

- EC2 > Load balancers で、ロードバランサーの DNS name 列を見て、ロードバランサーの DNS 名を特定します。

- ブラウザで、

https://{dns-name-of-your-load-balancer}/ops/healthcheckにアクセスします。OKのレスポンスであれば、Operator のステータスは良好です。

Private Operator Attestation Failure

Private Operator が Core Service による検証に失敗した場合、次のいずれかのアクションが発生します:

- HTTP 401 レスポンス。Private Operator はすぐに終了します。

- 原因: Operator Key が取り消されたか、間違っています。

- その他の 200 以外のレスポンスコード。Private Operator は 12 時間機能し続けます。この期間内に問題が解決されない場合、自動的に終了します。

Private Operator がエラーが発生した場合、アラートを処理し、オペレーターを再起動するためのインフラストラクチャを用意する必要があります。

Upgrading the UID2 Operator

各オペレーターのバージョンを更新するたびに、Private Operator は、アップグレードのウィンドウを持つメール通知を受け取ります。アップグレードウィンドウの後、古いバージョンは非アクティブ化され、サポートされなくなります。

ここでは、アップグレードについて紹介します:

- 新しいバージョンの提供に関する情報は、UID2 Operator on AWS Marketplace のページで提供されます。

- UID2 Operator をアップグレードするには、新しい CloudFormation スタックを作成します。詳細は、デプロイ を参照してください。

スムーズな移行を行うには、まず新しいスタックを作成します。新しいスタックが起動し、サービスを提供する準備ができたら、古いスタックを削除してください。ロードバランサーを使用している場合は、まず新しいインスタンスを立ち上げて実行してから、DNS 名を以前のものから新しいものに変換してください。

Managing the Logs

以下のセクションは、ログを最大限に活用するためのヒントを提供します:

- Where to Read Logs

- Default Log Settings

- Changing the Log Rotation Schedule

- Additional Commands for Logging

Where to Read Logs

ログにアクセスするには、EC2 インスタンスに SSH でログインします。ログは /var/logs/ にあり、operator.log-<timestamp rotated> の形式です。

Default Log Settings

UID2 system はログの生成に syslog-ng を使用し、ログのサイズが過大にならないようにログのローテーションと管理を行うために logrotate と cron ジョブを使用しています。以下のセクションでは、デフォルト設定とその背後にある理由について説明し、特定の要件に合わせてログローテーション設定をカスタマイズするためのガイダンスを提供します:

Log Rotation Configuration

Operator インスタンスがデプロイされると、デフォルトのログローテーション設定が適用されます:

- ログは毎日ローテーションされ、30個のログエントリが保持されるため、ログ履歴はログエントリが異常に大きくない限り30日分のデータに相当します。

- ログエントリが非常に大きい場合、ログサイズが24時間以内に30MBに達した場合、��その時点でログがローテーションされます。

Log Rotation Default Settings

以下はデフォルトの logrotate の設定です。/etc/logrotate.d/operator-logrotate.conf に定義されています:

/var/log/operator.log*

{

rotate 30

daily

maxsize 30M

dateext dateformat -%Y-%m-%d-%s

notifempty

sharedscripts

postrotate

/usr/sbin/syslog-ng-ctl reload

endscript

}

この設定の詳細は logrotate(8) - Linux man page を参照するか、Linux 環境で man logrotate を実行してください。

cronjob Configuration

logrotate は、デフォルトで /etc/cron.daily に次のスクリプトを生成します:

#!/bin/sh

/usr/sbin/logrotate -s /var/lib/logrotate/logrotate.status /etc/logrotate.conf

EXITVALUE=$?

if [ $EXITVALUE != 0 ]; then

/usr/bin/logger -t logrotate "ALERT exited abnormally with [$EXITVALUE]"

fi

exit 0

/etc/cron.d の以下のスクリプトは、logrotate のチェックが毎分実行されることを保証します:

# Run the minutely jobs

SHELL=/bin/bash

PATH=/sbin:/bin:/usr/sbin:/usr/bin

MAILTO=root

* * * * * root /usr/sbin/logrotate -s /var/lib/logrotate/logrotate.status /etc/logrotate.conf

これらはデフォルト設定です。以下はその理由です:

- スクリプトは

maxsize条件が頻繁にチェックされるようにします。 - コマンドは

/var/lib/logrotate/logrotate.statusを参照してログのステータスをチェックし、ログがローテーション条件に達したかどうかを確認して、logrotateが毎分実行されたときにも余分なローテーションが行われないようにします。

Changing the Log Rotation Schedule

ログローテーションスケジュールを変更するには、/etc/logrotate.d/uid2operator.conf ファイルを更新します。

logrotate のドキュメントに従って指示に従ってください: logrotate(8) - Linux man ぺージを参照してください。

変更を反映するためにサービスを再起動する必要はありません。

Additional Commands for Logging

次の表は、ログを管理するために役立つ追加のコマンドを示しています。

| Action | Command |

|---|---|

| 何がローテーションされるかの詳細を提供します。 | sudo logrotate -f /etc/logrotate.conf --debug |

スケジュールされた間隔を変更することなく、手動で logrotate を1回実行します。 | sudo logrotate -f /etc/logrotate.conf --force |

syslog-ng をリロードします。 | sudo /usr/sbin/syslog-ng-ctl reload |

Keeping the Operator Key Secure

Operator Key を安全に保つためのガイドラインを以下に示します:

- Operator Key を受け取ったら、安全な場所に保管してください。

- キーが使用されているすべての場所を把握しておき、キーをローテーションする必要がある場合に迅速に対応できるようにしてください。

- キーが漏洩した場合に備えて、既存の値を新しい値に置き換えるプロセスを確立してください。

- 定期的なサイクル(例えば、毎年)でキーをローテーションし、キーが漏洩するリスクを軽減してください。

UID2 Operator Error Codes

以下の表は、Private Operator の起動シーケンス中に発生する可能性のあるエラーを示し�ています。

Private Operator 起動時のエラーコードは、リリース v5.49.7 以降のバージョンに適用されます。

Startup Errors

Operator 起動時に以下のエラーが発生する可能性があります:

| Error Code | Issue | Steps to Resolve |

|---|---|---|

| E01 | InstanceProfileMissingError | EC2 インスタンスに、必要な権限が付与された IAM インスタンスプロファイルをアタッチします。UID2 Operator は、AWS Secrets Manager から設定にアクセスするためにこれらの権限が必要です。 |

| E02 | OperatorKeyNotFoundError | Private Operator が参照するシークレットが、オペレーター�と同じリージョンにある AWS Secrets Manager に存在することを確認し、IAM インスタンス プロファイルがシークレットにアクセスする権限を持っていることを確認してください。必要に応じて、特定のシークレット名とリージョンに関するログを確認できます。 |

| E03 | ConfigurationMissingError | 構成に必須の属性が不足しています。詳細はログを確認し、Secrets Manager で不足している属性を更新してください。 |

| E04 | ConfigurationValueError | 構成値が無効です。AWS Secrets Manager内の構成値が、必要な形式と環境と一致していることを確認してください。Note: debug_mode = true は integ 環境でのみ許可されています。詳細はログを確認してください。 |

| E05 | OperatorKeyValidationError | Operator Key が環境に適しており、提供されたものと一致していることを確認してください。 |

| E06 | UID2ServicesUnreachableError | UID2 Core Service および Opt-Out Service の IP アドレスをアウトバウンドファイアウォールで許可します。IP アドレスおよび DNS の詳細は、ログを参照してください。 |

Runtime Errors

Operator の実行中に以下のエラーが発生する可能性があります:

| Error Code | Issue | How to Identify in Logs | Steps to Resolve |

|---|---|---|---|

| E12 | Data Download Failure | E12: Data Download Failure を含むログメッセージ、または RotatingStoreVerticle からの Failed to load エラーを確認してください。これらのメッセージには、HTTP ステータスコード(例:HTTP response code 403)や例外の種類(例:exception: IOException)が含まれます。 | エラーメッセージ内の HTTP ステータスコードまたは例外を確認し、それに応じて対処してください: 404 エラー: Operator Key が環境に対して有効であることを確認してください。 403 エラー: Operator Key および認証情報が正しいことを確認してください。 タイムアウトエラー: ネットワーク接続を確認し、ファイアウォール/セキュリティグループの設定で HTTPS(ポート 443)へのアウトバウンド通信が許可されていることを確認し、UID2 Service のエンドポイントにアクセス可能であることを確認してください。 500/503 エラー: このコードは一時的な UID2 Service の問題を示します。再試行し、エラーが継続する場合は UID2 サポートへ連絡してください。 |

Technical Support

製品のサブスクリプションや��デプロイに問題がある場合は、contact us にお問い合わせください。